Ошибки API-ключа Anthropic в OpenClaw полностью останавливают вашего AI-ассистента — сообщения остаются без ответа, а логи шлюза заполняются ошибками аутентификации. Самое быстрое исправление для большинства пользователей — запуск openclaw doctor --fix для автоматического восстановления. Если это не поможет, используйте openclaw status --all для получения полного диагностического отчета, который точно определит, какой компонент аутентификации вышел из строя. Это руководство охватывает все специфические для Anthropic ошибки аутентификации — от недействительных API-ключей до истекших OAuth-токенов и часто непонятного механизма кулдауна.

Краткое содержание

Прежде чем углубляться в детали, вот что вам нужно знать: ошибки API-ключа Anthropic в OpenClaw обычно происходят по трем причинам — недействительный формат ключа (ключи должны начинаться с sk-ant-api03-), истекшие OAuth-токены (при использовании учетных данных подписки Claude) или конфликты переменных окружения (оставшиеся ANTHROPIC_BASE_URL или ANTHROPIC_AUTH_TOKEN от предыдущих настроек). Сначала запустите openclaw status --all, чтобы определить вашу конкретную проблему. Самое быстрое исправление — повторный запуск openclaw onboard с выбором аутентификации Anthropic. Для блокировок, связанных с кулдауном, перезапустите шлюз или дождитесь окончания периода кулдауна.

Быстрая диагностика — найдите проблему за 5 минут

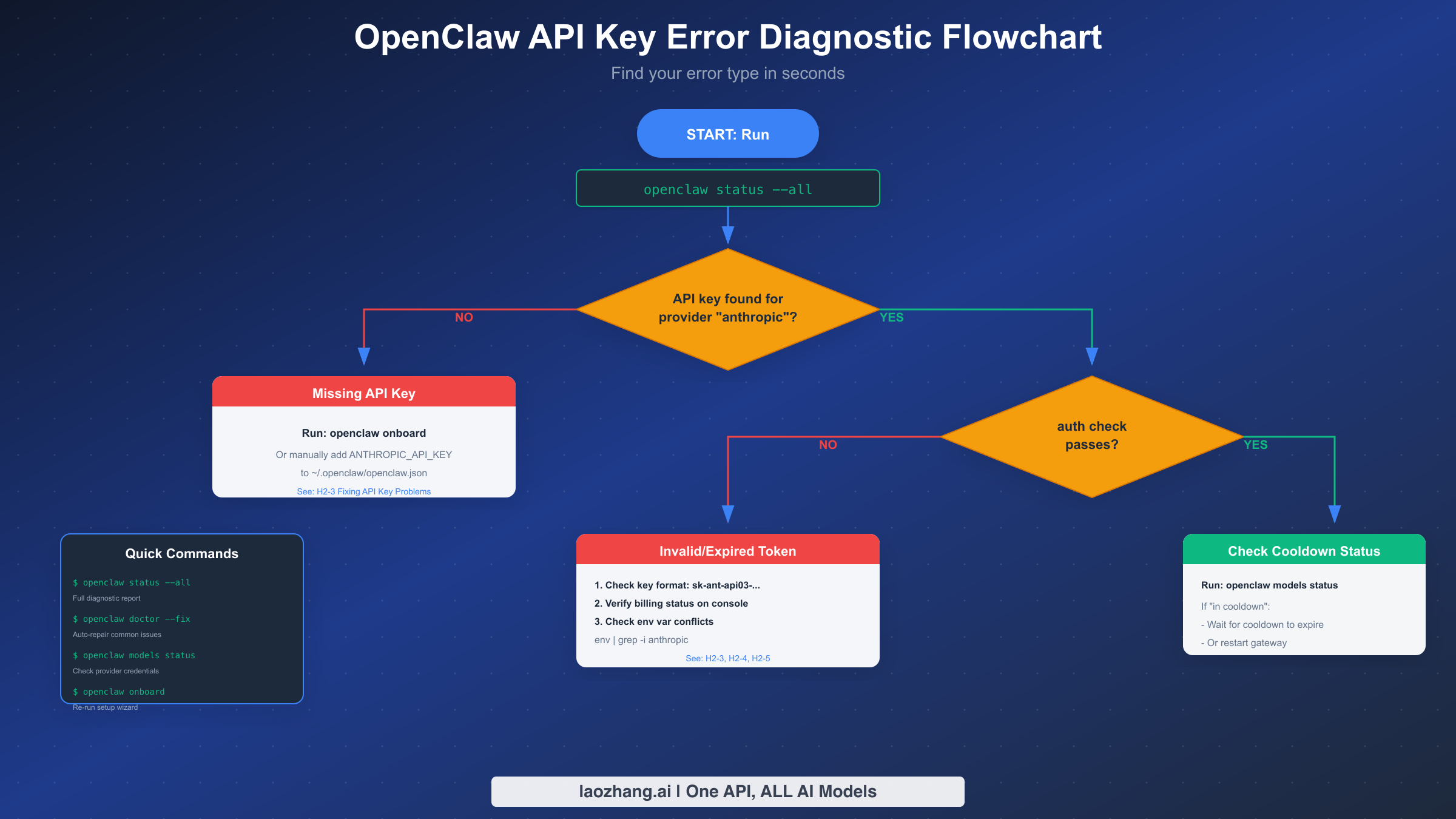

Когда ваш агент OpenClaw перестает отвечать на сообщения, первый шаг — всегда диагностика, а не попытки исправления. Применение неправильного решения к неправильной проблеме тратит время и может создать новые проблемы. OpenClaw предоставляет несколько диагностических команд, которые дают точную информацию о состоянии аутентификации.

Наиболее полная диагностика — openclaw status --all. Эта команда выдает полный, безопасный для токенов отчет о текущем состоянии конфигурации. Вывод включает конфигурацию провайдера, статус учетных данных и любые возникшие сообщения об ошибках. Копируйте этот вывод при обращении за помощью — он содержит всю информацию, необходимую для диагностики проблемы, без раскрытия конфиденциальных учетных данных.

Для более быстрой проверки, сфокусированной именно на аутентификации модели, используйте openclaw models status. Эта команда проверяет учетные данные для каждого настроенного провайдера и сообщает, какие работают, а какие имеют проблемы. Вы увидите четкие индикаторы, такие как "valid", "invalid bearer token" или "no auth configured" для каждого провайдера.

Если вы хотите автоматическое восстановление, openclaw doctor --fix пытается определить и исправить распространенные проблемы конфигурации автоматически. Эта команда проверяет синтаксические ошибки в файлах конфигурации, отсутствующие обязательные поля и очевидные ошибки конфигурации. Она не исправит проблемы с учетными данными (она не может сгенерировать новые API-ключи для вас), но обрабатывает многие структурные проблемы.

Диагностические команды показывают специфические паттерны ошибок. Ищите эти ключевые индикаторы в выводе: "No API key found for provider 'anthropic'" означает, что учетные данные полностью отсутствуют. "authentication_error: Invalid bearer token" указывает, что ключ существует, но недействителен или истек. "all in cooldown" означает, что провайдер был временно заблокирован из-за повторяющихся сбоев.

Определение типа ошибки

Понимание того, с какой ошибкой вы столкнулись, определяет правильный путь решения. Интеграция Anthropic в OpenClaw может выйти из строя несколькими различными способами, каждый из которых требует разных исправлений. Сами сообщения об ошибках указывают на основную причину.

Ошибки аутентификации от API Anthropic следуют предсказуемому шаблону. Ошибка 401 с типом "authentication_error" указывает на проблемы с вашим API-ключом — ключ недействителен, истек или неправильно отформатирован. Ошибка 403 с типом "permission_error" означает, что ваш ключ действителен, но не имеет разрешения на использование указанного ресурса, обычно потому что ваш аккаунт не имеет требуемого уровня или ключ был создан с ограниченными разрешениями.

Сообщение "No API key found for provider 'anthropic'" появляется, когда хранилище учетных данных OpenClaw вообще не содержит учетных данных Anthropic. Это происходит при новых установках, пропустивших шаг аутентификации, или при создании новых агентов, которые не наследуют учетные данные от основного агента. Исправление — просто предоставить учетные данные через один из поддерживаемых методов аутентификации.

Проблемы с OAuth-токенами проявляются как сообщения "OAuth token refresh failed". При использовании учетных данных подписки Claude (а не прямого API-ключа) OpenClaw хранит OAuth-токены, которые требуют периодического обновления. Если обновление не удается — из-за сетевых проблем, изменения пароля или отзыва доступа — вы увидите эту ошибку. Токен все еще существует в вашем хранилище учетных данных, но он больше недействителен.

Сообщения, связанные с кулдауном, такие как "No available auth profile for anthropic (all in cooldown)", указывают на совершенно другую проблему. Ваши учетные данные могут быть полностью действительными, но OpenClaw временно заблокировал провайдера из-за недавних сбоев. Это защитный механизм, а не проблема учетных данных.

Исправление ошибок недействительного API-ключа

Проблемы с API-ключами — наиболее распространенные ошибки аутентификации Anthropic в OpenClaw. Исправление зависит от того, отсутствует ли ваш ключ, неправильно сформирован или просто недействителен.

Сначала проверьте формат вашего API-ключа. API-ключи Anthropic следуют определенному шаблону — они начинаются с sk-ant-api03-, за которым следует длинная буквенно-цифровая строка. Если ваш ключ не соответствует этому шаблону, это либо не ключ Anthropic, либо он был поврежден при копировании. Проверьте наличие лишних пробелов, отсутствующих символов или проблем с кодировкой. Полный ключ должен быть одной непрерывной строкой без пробелов.

Чтобы проверить текущую конфигурацию API-ключа, изучите файл конфигурации OpenClaw по адресу ~/.openclaw/openclaw.json. Ключ должен появиться в разделе env в поле ANTHROPIC_API_KEY. Если он отсутствует или пуст, вам нужно его добавить.

Рекомендуемый метод добавления или обновления API-ключа — через мастер настройки. Запустите openclaw onboard и следуйте подсказкам для настройки аутентификации Anthropic. Мастер проверяет ваш ключ и сохраняет его в правильном месте. Этот метод также обрабатывает любую связанную конфигурацию, которая должна сопровождать ключ.

Для ручной конфигурации отредактируйте ~/.openclaw/openclaw.json напрямую:

json{ "env": { "ANTHROPIC_API_KEY": "sk-ant-api03-your-key-here" }, "agents": { "defaults": { "model": { "primary": "anthropic/claude-sonnet-4" } } } }

Обратите внимание на формат модели: прямая конфигурация Anthropic использует anthropic/<model-name> без каких-либо префиксов вроде openrouter/. Использование неправильного формата вызывает ошибки маршрутизации, которые выглядят как сбои аутентификации.

После обновления конфигурации перезапустите шлюз OpenClaw, чтобы применить изменения. Для развертываний Docker используйте docker compose restart openclaw-gateway. Для служб systemd используйте systemctl restart openclaw-gateway. Проверьте исправление, запустив openclaw models status, чтобы подтвердить, что учетные данные теперь действительны.

Если вам нужно получить новый API-ключ Anthropic, войдите в консоль Anthropic на console.anthropic.com, перейдите в раздел API Keys и сгенерируйте новый ключ. Помните, что Anthropic требует активную оплату — даже если у вас есть бесплатные кредиты, способ оплаты должен быть зарегистрирован, прежде чем доступ к API заработает.

Исправление проблем с OAuth-токенами

Аутентификация через OAuth-токены работает иначе, чем API-ключи. Вместо статических учетных данных OAuth использует токены, которые истекают и автоматически обновляются. Когда механизм обновления выходит из строя, ваша аутентификация ломается, даже если в вашей конфигурации ничего не изменилось.

Самое надежное исправление проблем с OAuth-токенами — переход на прямой API-ключ. OAuth был удобен для пользователей, которые хотели повторно использовать учетные данные подписки Claude, но сбои обновления делают его менее надежным для производственных развертываний. Если вы можете получить API-ключ, это устранит всю категорию проблем, связанных с OAuth.

Если вы предпочитаете остаться с OAuth, вы можете вручную обновить токены. Сначала поймите, где OpenClaw хранит учетные данные OAuth: основное местоположение — ~/.openclaw/credentials/oauth.json. Для учетных данных каждого агента проверьте ~/.openclaw/agents/<agentId>/agent/auth-profiles.json.

Чтобы обновить учетные данные OAuth, запустите openclaw models auth paste-token --provider anthropic. Эта команда предложит вам повторно пройти аутентификацию и сохранит свежие токены. Для серверов без графического интерфейса вам нужно будет завершить поток OAuth на машине с браузером, затем скопировать полученный файл oauth.json на ваш сервер.

Подход с setup-token предлагает промежуточный вариант. Запустите openclaw models auth setup-token --provider anthropic, чтобы сгенерировать краткосрочный токен специально для начальной конфигурации. Этот метод хорошо работает для CI/CD-пайплайнов, где вам нужна автоматическая подготовка учетных данных, но вы не хотите долгоживущих секретов в конфигурации пайплайна.

Следите за переменными окружения, которые могут мешать OAuth. Если вы ранее работали с API Anthropic напрямую, у вас может быть установлен ANTHROPIC_AUTH_TOKEN или ANTHROPIC_BASE_URL в вашем окружении. Эти переменные переопределяют сохраненные учетные данные OpenClaw и могут вызывать непонятные сбои. Проверьте с помощью env | grep -i anthropic и удалите любые конфликтующие переменные.

Разрешение конфликтов переменных окружения

Переменные окружения — распространенный источник путаницы с аутентификацией, особенно для разработчиков, которые ранее использовали API Anthropic напрямую до перехода на OpenClaw. Переменные, установленные для прямого доступа к API, могут переопределять конфигурацию OpenClaw, вызывая сбои аутентификации даже при наличии действительных сохраненных учетных данных.

Проблемные переменные — это ANTHROPIC_API_KEY, ANTHROPIC_AUTH_TOKEN, ANTHROPIC_BASE_URL и ANTHROPIC_API_URL. Когда они установлены в вашем окружении оболочки, эти переменные имеют приоритет над значениями в файлах конфигурации OpenClaw. В результате OpenClaw использует учетные данные, которые вы не собирались использовать, или направляет запросы на неправильный эндпоинт.

Чтобы проверить наличие конфликтующих переменных, запустите эти команды:

bashenv | grep -i anthropic env | grep -i claude

Если появятся какие-либо переменные, оцените, должны ли они существовать. Для чистой работы OpenClaw вы обычно хотите, чтобы эти переменные были не установлены, если только вы намеренно не переопределяете конфигурацию.

Чтобы временно удалить переменные в текущей оболочке:

bashunset ANTHROPIC_API_KEY unset ANTHROPIC_AUTH_TOKEN unset ANTHROPIC_BASE_URL

Для постоянного удаления отредактируйте профиль вашей оболочки (.bashrc, .zshrc или эквивалент) и удалите операторы export, устанавливающие эти переменные. Затем запустите новую сессию оболочки.

Развертывания Docker имеют дополнительное соображение: переменные окружения, определенные в docker-compose.yml или файлах .env, переопределяют конфигурацию. Проверьте ~/.clawdbot/.env (устаревшее местоположение) и любые разделы окружения в compose-файле. Удалите или исправьте любые конфликтующие значения там.

Чистая проверка окружения не должна показывать никаких переменных, связанных с Anthropic:

bashenv | grep -i anthropic

После очистки конфликтующих переменных перезапустите шлюз и проверьте работу аутентификации с помощью openclaw models status.

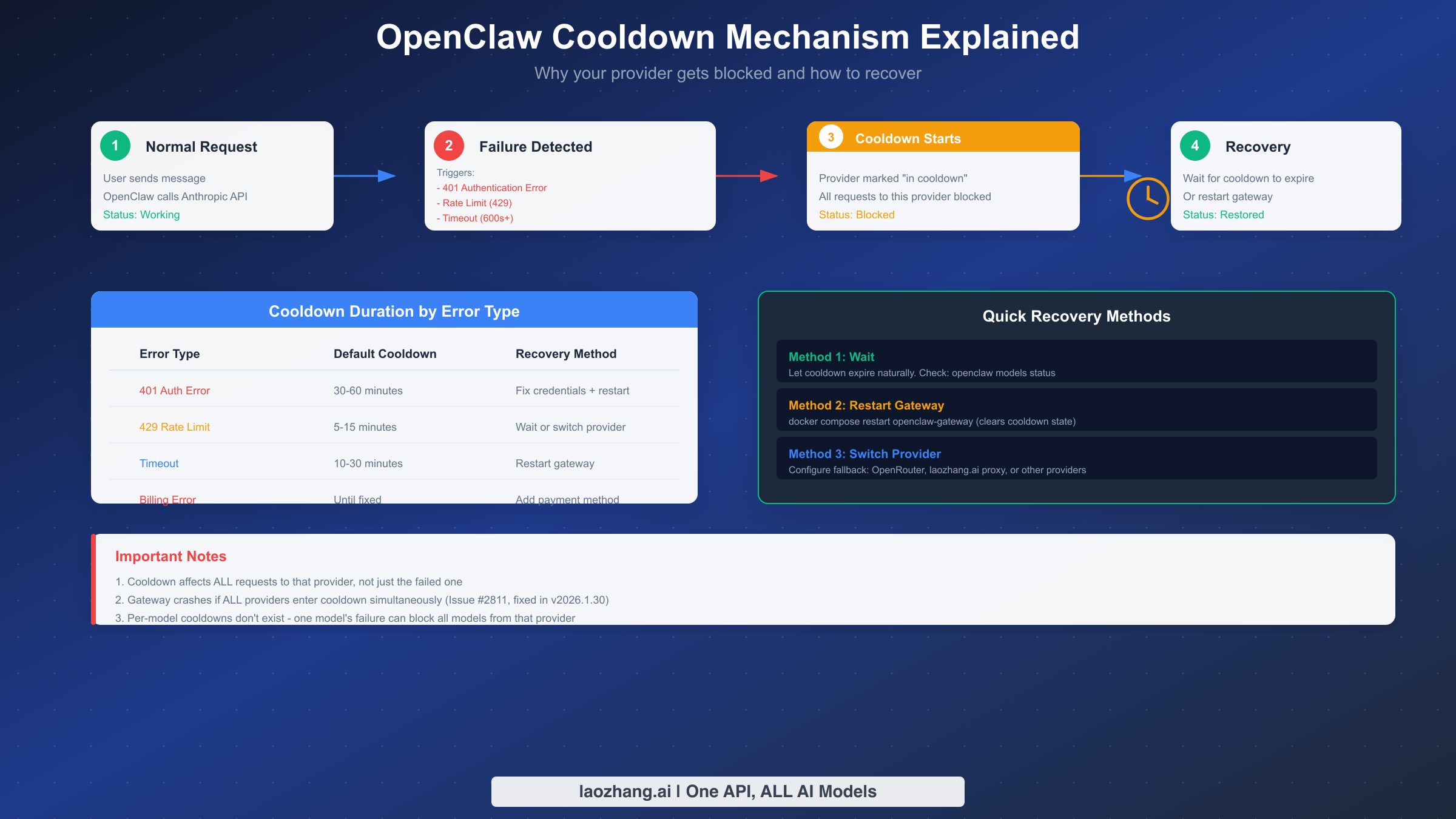

Понимание механизма кулдауна

Механизм кулдауна — один из самых непонятных аспектов аутентификации OpenClaw для новых пользователей. Ваши учетные данные могут быть полностью действительными, но OpenClaw отказывается их использовать, потому что провайдер находится «в кулдауне». Понимание этого механизма помогает диагностировать проблемы и быстро восстанавливаться.

Кулдаун — это защитная функция, предотвращающая каскадные сбои. Когда запросы к провайдеру повторно терпят неудачу, OpenClaw временно прекращает отправлять новые запросы этому провайдеру. Это предотвращает трату времени на запросы, которые потерпят неудачу, снижает затраты на API от неудачных вызовов и дает основной проблеме (например, временным ограничениям скорости или сетевым проблемам) время на разрешение.

Несколько условий вызывают кулдаун: ошибки аутентификации (401), ошибки ограничения скорости (429), ошибки тайм-аута (запросы, превышающие 600 секунд) и ошибки оплаты. Каждый тип сбоя имеет разную длительность кулдауна по умолчанию. Ошибки аутентификации обычно вызывают более длительные кулдауны (30-60 минут), потому что они указывают на фундаментальные проблемы с учетными данными, которые вряд ли разрешатся сами по себе. Кулдауны из-за ограничения скорости короче (5-15 минут), потому что они представляют временные проблемы с пропускной способностью.

Сообщение об ошибке "No available auth profile for anthropic (all in cooldown)" указывает, что все настроенные профили аутентификации для Anthropic вошли в состояние кулдауна. Это может произойти с одним профилем или когда несколько профилей терпят неудачу в коротком временном окне.

Чтобы проверить статус кулдауна, запустите openclaw models status. Вывод показывает текущее состояние каждого провайдера, включая оставшееся время кулдауна, если применимо. Вы увидите точно, сколько времени осталось до того, как провайдер снова станет доступным.

Методы восстановления зависят от вашей ситуации. Самый простой подход — дождаться естественного истечения кулдауна — шлюз автоматически повторно включает провайдера, когда период кулдауна заканчивается. Для более быстрого восстановления перезапустите шлюз (docker compose restart openclaw-gateway), что очистит состояние кулдауна. Обратите внимание, что перезапуск не исправляет основную проблему; если учетные данные недействительны, вы просто снова вызовете кулдаун.

Известная проблема (исправлена в версии 2026.1.30) вызывала сбой шлюза, когда все провайдеры одновременно входили в кулдаун. Если вы используете более старую версию и испытываете частые сбои шлюза, обновление решает эту проблему. Исправление позволяет шлюзу изящно ждать восстановления кулдауна, а не завершать работу.

Для производственных развертываний настройте несколько провайдеров, чтобы кулдаун одного провайдера не останавливал всю функциональность AI. OpenClaw поддерживает автоматическое переключение между провайдерами — когда Anthropic входит в кулдаун, он может переключиться на OpenRouter, прямой доступ к OpenAI или прокси-сервисы, такие как laozhang.ai.

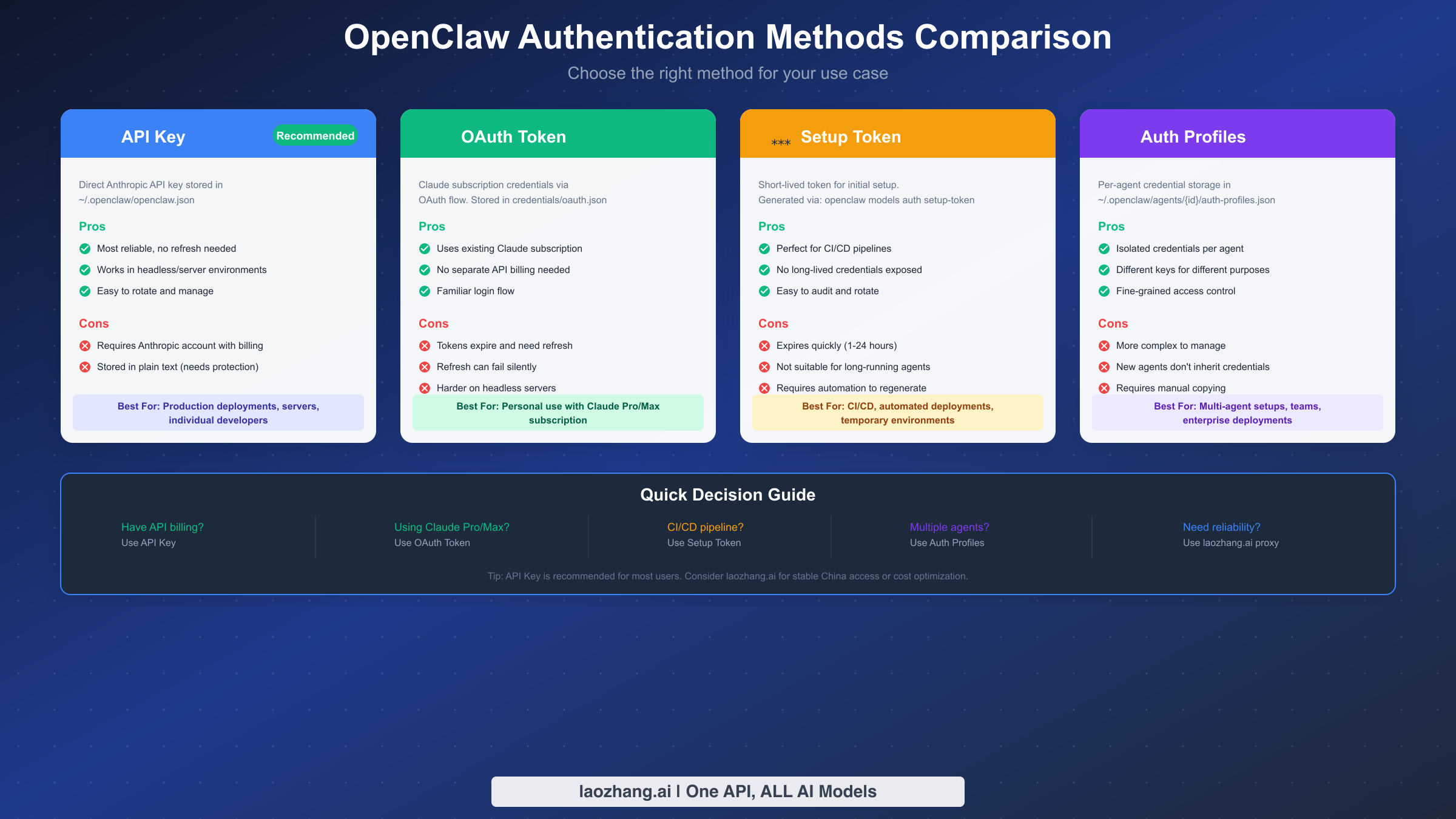

Выбор правильного метода аутентификации

OpenClaw поддерживает четыре метода аутентификации для Anthropic, каждый подходит для разных сценариев использования. Выбор правильного метода с самого начала предотвращает многие проблемы с аутентификацией.

API Key — рекомендуемый метод для большинства пользователей. Вы получаете ключ из консоли Anthropic и сохраняете его в конфигурации. Ключи не истекают (если вы их не отзовете), надежно работают в безголовых средах и легко ротируются. Недостаток в том, что вам нужен аккаунт Anthropic с включенной оплатой, и ключ хранится в открытом виде (требует соответствующих разрешений файлов для защиты).

OAuth Token использует учетные данные вашей подписки Claude. Это хорошо работает, если у вас уже есть Claude Pro или Max и вы не хотите отдельной оплаты API. Однако токены истекают и требуют обновления, обновление может тихо провалиться, а настройка безголового сервера сложнее, потому что вам нужен доступ к браузеру для потока OAuth.

Setup Token предназначен для автоматизированных развертываний. Вы генерируете краткосрочный токен (обычно действительный 1-24 часа), который используется только для начальной конфигурации. Это идеально для CI/CD-пайплайнов, где вы не хотите долгоживущих учетных данных в конфигурации пайплайна. Токен быстро истекает, поэтому не подходит для долгоработающих агентов, которым нужно пережить перезапуски.

Auth Profiles обеспечивают изоляцию учетных данных для каждого агента. Каждый агент может иметь свой собственный набор учетных данных, хранящийся в отдельном файле. Это важно для команд, где разные агенты должны использовать разные API-аккаунты, или для корпоративных развертываний с разделением оплаты. Сложность в том, что новые агенты не наследуют учетные данные — вы должны явно настроить или скопировать учетные данные для каждого агента.

Для индивидуальных разработчиков, запускающих OpenClaw на личном сервере, API Key — почти всегда правильный выбор. Для пользователей, уже платящих за Claude Pro/Max и желающих избежать отдельной оплаты API, OAuth работает, но требует понимания механизма обновления. Для CI/CD и автоматизированных развертываний Setup Token обеспечивает правильные свойства безопасности. Для команд и предприятий Auth Profiles обеспечивают необходимую изоляцию.

Предотвращение и обслуживание

Предотвращение ошибок аутентификации легче, чем устранение их после возникновения. Несколько практик обслуживания поддерживают надежную работу вашего развертывания OpenClaw.

Регулярная проверка учетных данных выявляет проблемы до того, как они повлияют на пользователей. Добавьте openclaw models status в ваши периодические проверки состояния. Команда выполняется за секунды и немедленно выявляет любые проблемы с учетными данными. Для производственных развертываний рассмотрите автоматизированный мониторинг, который предупреждает, когда учетные данные становятся недействительными.

Перед обновлением OpenClaw просмотрите примечания к выпуску на предмет изменений, связанных с аутентификацией. Новые версии иногда изменяют поведение по умолчанию или исправляют ошибки, влияющие на учетные данные. Само обновление не перезаписывает ваши файлы конфигурации, но новые значения по умолчанию могут взаимодействовать по-другому с вашей существующей настройкой.

Храните ваши учетные данные в одном авторитетном месте. Множественные источники конфигурации (переменные окружения, файлы конфигурации, файлы для каждого агента) затрудняют устранение неполадок, потому что вы не можете легко определить, какой источник активен. Выберите один метод и используйте его последовательно.

Регулярно делайте резервные копии вашей конфигурации. Ключевые файлы — это ~/.openclaw/openclaw.json для основной конфигурации, ~/.openclaw/credentials/oauth.json для OAuth-токенов и ~/.openclaw/agents/*/auth-profiles.json для учетных данных каждого агента. Включите их в ваши системные резервные копии.

Для надежности в разных регионах или во время сбоев API рассмотрите настройку прокси-сервиса, такого как laozhang.ai, в качестве резервного провайдера. Прокси-сервисы могут обеспечить стабильный доступ, когда прямой доступ к API Anthropic ненадежен, и часто предлагают преимущества по стоимости.

Документируйте вашу настройку аутентификации. Записывайте, какой метод вы используете, почему вы его выбрали и любую специальную конфигурацию. Будущее устранение неполадок становится намного проще, когда вы можете ссылаться на то, как должна выглядеть настройка.

Часто задаваемые вопросы

Вопрос: Я применил исправление, но все еще вижу ошибки аутентификации. В чем проблема?

Несколько источников конфигурации могут переопределять друг друга. Запустите openclaw status --all, чтобы увидеть вашу активную конфигурацию — она показывает эффективные используемые значения, а не только то, что в файлах конфигурации. Ищите переменные окружения, которые могут переопределять вашу конфигурацию, или настройки для каждого агента, отличающиеся от значений по умолчанию.

Вопрос: Почему я вижу "all in cooldown", когда мои учетные данные правильные?

Кулдаун вызывается прошлыми сбоями, а не текущей валидностью учетных данных. Даже после исправления учетных данных существующий кулдаун продолжается до истечения. Перезапустите шлюз, чтобы немедленно очистить состояние кулдауна, или дождитесь окончания периода кулдауна.

Вопрос: Могу ли я использовать OAuth и API Key одновременно?

Да, OpenClaw поддерживает несколько профилей аутентификации. Вы можете настроить оба метода и использовать разные для разных агентов. Однако это добавляет сложности — для большинства пользователей выбор одного метода и его последовательное использование проще.

Вопрос: Как узнать, какой метод аутентификации я сейчас использую?

Запустите openclaw configure --section auth, чтобы увидеть вашу конфигурацию аутентификации. Вывод показывает, какие провайдеры настроены и какой метод аутентификации использует каждый.

Вопрос: У моего нового агента нет учетных данных, хотя мой основной агент работает. Почему?

Агенты не наследуют учетные данные от других агентов. Каждый агент имеет свое собственное хранилище учетных данных в ~/.openclaw/agents/<agentId>/auth-profiles.json. Вам нужно либо запустить onboarding для нового агента, либо скопировать учетные данные из файла auth-profiles.json существующего агента.

Ландшафт аутентификации в OpenClaw может казаться сложным, но основы просты: используйте правильный тип учетных данных для вашей ситуации, храните учетные данные в одном последовательном месте и используйте диагностические команды при возникновении проблем. Большинство ошибок аутентификации имеют простые исправления после определения конкретной проблемы.

![Исправление ошибки API-ключа Anthropic в OpenClaw: Полное руководство [2026]](/posts/ru/openclaw-anthropic-api-key-error/img/cover.png)